谷歌黑帽SEO和網(wǎng)站劫持常見手法有哪些?

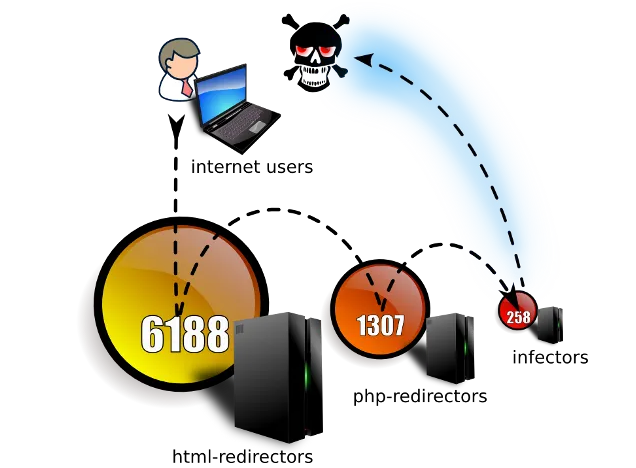

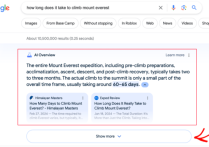

近日,我在土耳其搜索關(guān)鍵詞“canl?g?rüntülüsohbet”時,Google搜索結(jié)果首頁展示了許多來自相同網(wǎng)站logo但域名不同的網(wǎng)站。點擊這些鏈接后,會被強(qiáng)制重定向和多重跳轉(zhuǎn)。

例如,點擊https://zelimpex.sk/y6dt7會跳轉(zhuǎn)至https://raffc.org/,然后再跳轉(zhuǎn)至https://7slotswin.pro/。這顯然是不正常的搜索結(jié)果。

實際上,這樣的情況并不罕見。

今年3月份,我所運營的網(wǎng)站即出現(xiàn)類似的情況——操作者利用我們的品牌名稱(知名品牌,搜索量大),將品牌名注入它所劫持的網(wǎng)站(主要是教育機(jī)構(gòu)和政府網(wǎng)站)。當(dāng)用戶搜索我們的品牌名稱時,這些被劫持的網(wǎng)站獲得了排名,用戶點擊后被強(qiáng)制跳轉(zhuǎn)至目標(biāo)非法網(wǎng)站。在這個事件中,品牌方雖然網(wǎng)站沒有事,但名譽(yù)受損,也需要積極處理;遭劫持的網(wǎng)站則實際受損。

從我知道的一些黑帽SEO手段來說,我認(rèn)為這是網(wǎng)站劫持(Website Hijacking)。基于這些情況,我覺得我還是很有必要了解一下此類的黑帽SEO手段,以在必要的時候快速識別并采取防范措施。

本文將從我這個非技術(shù)專業(yè)人員的視角做一些分析。也歡迎技術(shù)大佬前來賜教圖片。

什么是黑帽SEO和網(wǎng)站劫持?

黑帽SEO是一些通過不道德甚至非法手段提升網(wǎng)站在搜索引擎排名的方法。網(wǎng)站劫持(Website Hijacking)是其中一種手段,攻擊者通過入侵合法網(wǎng)站,創(chuàng)建包含目標(biāo)關(guān)鍵字的頁面,并重定向到黑帽SEO操作者的站點。

網(wǎng)站劫持的常見方法

網(wǎng)站劫持通過以下幾種常見方法實現(xiàn):

(1)服務(wù)器漏洞利用

過時的軟件:利用網(wǎng)站服務(wù)器上過時的軟件或插件中的已知漏洞。

不安全的配置:利用服務(wù)器配置中的漏洞,如默認(rèn)密碼、不安全的端口開放等。

(2)注入攻擊

SQL注入:通過在用戶輸入中嵌入惡意的SQL語句,獲取數(shù)據(jù)庫訪問權(quán)限。

跨站腳本(XSS):在網(wǎng)站頁面中插入惡意腳本,使其他用戶在訪問時執(zhí)行這些腳本。

跨站請求偽造(CSRF):誘騙已認(rèn)證用戶在無意中執(zhí)行攻擊者希望的操作。

(3)釣魚攻擊

社交工程:誘使網(wǎng)站管理員泄露登錄憑證。

假冒電子郵件:發(fā)送偽裝成合法通知的電子郵件,引誘管理員點擊惡意鏈接并輸入登錄信息。

(4)后門程序

木馬:在目標(biāo)服務(wù)器上植入后門程序,攻擊者可以通過該后門獲得對服務(wù)器的控制權(quán)。

惡意插件或主題:通過安裝惡意插件或主題獲取網(wǎng)站控制權(quán)。

(5)DNS劫持

DNS服務(wù)器入侵:攻擊者侵入網(wǎng)站使用的DNS服務(wù)器,篡改DNS記錄,將訪問者重定向到惡意網(wǎng)站。

中間人攻擊:攔截并篡改訪問者和網(wǎng)站之間的通信,劫持流量。

例如,假設(shè)一個網(wǎng)站因插件漏洞被入侵,攻擊者通過該漏洞在服務(wù)器上上傳了一個web shell。這使得攻擊者能夠遠(yuǎn)程執(zhí)行命令并訪問服務(wù)器上的所有文件。隨后,攻擊者在網(wǎng)站首頁植入了一個JavaScript腳本,用戶訪問時會自動重定向到另一個惡意網(wǎng)站。

網(wǎng)站劫持的典型案例

案例1:Gumblar攻擊

Gumblar是一種大規(guī)模的網(wǎng)絡(luò)攻擊,始于2009年。攻擊者通過FTP憑證竊取,入侵了成千上萬的網(wǎng)站,并在這些網(wǎng)站上植入惡意代碼。

攻擊者首先通過獲取FTP登錄憑證,入侵大量合法網(wǎng)站。隨后,他們在受害網(wǎng)站的頁面中插入惡意JavaScript代碼,這些代碼會重定向訪問者到惡意網(wǎng)站。

通過大量受感染網(wǎng)站的外鏈和流量,攻擊者的惡意網(wǎng)站在搜索引擎排名中迅速上升。受感染的網(wǎng)站不僅影響了其自身的訪問者,還間接地幫助了攻擊者提升其惡意網(wǎng)站的SEO排名。

案例2:Pharma Hack

Pharma Hack是一種針對WordPress網(wǎng)站的攻擊,攻擊者利用插件或主題中的漏洞入侵網(wǎng)站。

攻擊者利用WordPress插件或主題的漏洞獲取網(wǎng)站訪問權(quán)限,然后在受害網(wǎng)站上添加隱藏的網(wǎng)頁,這些網(wǎng)頁包含與藥品相關(guān)的內(nèi)容和關(guān)鍵詞。

這些隱藏頁面鏈接到攻擊者的在線藥店,從而提升其在搜索引擎中的排名。結(jié)果,受感染網(wǎng)站在搜索引擎中展示不相關(guān)的藥品內(nèi)容,影響其品牌聲譽(yù),同時提升了攻擊者網(wǎng)站的排名。

案例3:Japanese Keyword Hack

日本關(guān)鍵詞黑客攻擊(Japanese Keyword Hack)是黑帽SEO攻擊,攻擊者通過在受害網(wǎng)站上創(chuàng)建包含日語關(guān)鍵詞的頁面來提升其在日本搜索引擎中的排名。

攻擊者通過已知漏洞或弱密碼入侵網(wǎng)站,在受害網(wǎng)站上創(chuàng)建大量日語關(guān)鍵詞頁面,這些頁面通常不會顯示給普通訪問者。這些隱藏頁面包含指向攻擊者控制的網(wǎng)站的鏈接,幫助提升其在日本搜索引擎中的排名。

結(jié)果,受害網(wǎng)站的搜索引擎排名和聲譽(yù)受損,同時攻擊者的目標(biāo)網(wǎng)站在日本搜索引擎中的排名顯著提升。

案例4:Fake jQuery Scripts

攻擊者通過在網(wǎng)站上植入偽裝成jQuery腳本的惡意代碼,操控搜索引擎排名。攻擊者通過FTP或CMS漏洞入侵網(wǎng)站,在網(wǎng)站中嵌入偽裝成jQuery的惡意JavaScript腳本,這些腳本會加載其他惡意代碼或重定向訪問者。

利用受感染網(wǎng)站的權(quán)威性和流量,通過鏈接和重定向提升攻擊者網(wǎng)站的排名。結(jié)果,受感染網(wǎng)站的流量被重定向,SEO排名和用戶體驗受到嚴(yán)重影響。

黑帽SEO操作者偏好的目標(biāo)劫持網(wǎng)站

從SEO角度來看,操作者喜歡劫持特定類型的網(wǎng)站以實現(xiàn)其不良目的。這些網(wǎng)站通常具有一些共同特征,使它們成為理想的目標(biāo)。以下是一些操作者偏好的網(wǎng)站類型及其原因:

1.高權(quán)重網(wǎng)站

原因:高權(quán)重網(wǎng)站在搜索引擎中排名較高,可信度高,劫持這些網(wǎng)站可以顯著提升目標(biāo)網(wǎng)站的SEO效果。

特征:高流量、豐富的內(nèi)容、較長的歷史、良好的外鏈配置。

2.教育和非營利組織網(wǎng)站

原因:這些網(wǎng)站通常權(quán)重高且信譽(yù)良好,但安全投資有限,易被攻擊,如大學(xué)網(wǎng)站、政府網(wǎng)站、非盈利組織等。

特征:良好的域名歷史、豐富的教育或公益內(nèi)容、使用開源CMS(如WordPress、Joomla)。

3.小型企業(yè)網(wǎng)站

原因:小型企業(yè)通常缺乏網(wǎng)絡(luò)安全意識和資源,防護(hù)措施較弱,易被攻擊。

特征:簡單的技術(shù)架構(gòu)、缺乏專門的IT安全人員、使用共享主機(jī)服務(wù)。

4.未更新的網(wǎng)站

原因:長期未更新的網(wǎng)站通常安全措施較差,漏洞未及時修補(bǔ),容易被入侵。

特征:過時的軟件、插件、主題;較少的維護(hù)和監(jiān)控。

5.內(nèi)容豐富的網(wǎng)站(博客、新聞網(wǎng)站)

原因:內(nèi)容豐富的網(wǎng)站擁有大量頁面和關(guān)鍵詞,劫持后可以帶來大量的SEO利益。

特征:頻繁更新的內(nèi)容、多樣的主題、較高的用戶參與度。

6.過時的開源CMS網(wǎng)站

原因:開源CMS(如WordPress、Drupal)易于發(fā)現(xiàn)和利用已知漏洞,許多用戶未及時更新。

特征:使用廣泛、插件和主題眾多、社區(qū)支持但維護(hù)不及時。

網(wǎng)站劫持如何實現(xiàn)快速排名?

一般情況下,劫持操作者會直接將劫持的網(wǎng)站直接跳轉(zhuǎn)至目標(biāo)網(wǎng)站。這種方法很好理解:在劫持的高權(quán)重的網(wǎng)站注入一些關(guān)鍵詞或內(nèi)容,有利于快速獲得排名與流量,然后將這些流量引至目標(biāo)網(wǎng)站。我開頭舉的品牌名稱的例子就是這樣。

但在我上面的土耳其的例子中,操作者設(shè)置了多重跳轉(zhuǎn):https://zelimpex.sk/y6dt7》https://raffc.org/》https://7slotswin.pro/。在搜索結(jié)果中獲得排名的是無權(quán)威、無外鏈的網(wǎng)站。這是如何實現(xiàn)的?

以下是我的一些非專業(yè)猜想:

(1)模擬點擊:攻擊者可能通過自動化點擊程序或點擊農(nóng)場操控初始網(wǎng)站的點擊率和流量,使搜索引擎認(rèn)為該網(wǎng)站受歡迎,從而提升排名。

(2)臨時跳轉(zhuǎn):攻擊者可能使用臨時跳轉(zhuǎn)技術(shù),將初始網(wǎng)站的流量臨時引導(dǎo)到高權(quán)重站點,積累一定的流量和用戶行為數(shù)據(jù)后,再切換回初始網(wǎng)站。這種操作使得初始網(wǎng)站能夠借用高權(quán)重站點的權(quán)重和流量,短時間內(nèi)獲得排名。

網(wǎng)站劫持者為什么要設(shè)置多重跳轉(zhuǎn)?

1.避免直接關(guān)聯(lián)

隱藏最終目標(biāo):通過多重跳轉(zhuǎn),操作者可以隱藏最終目標(biāo)網(wǎng)站的真實位置,增加搜索引擎和受害網(wǎng)站的追蹤的難度。

分散風(fēng)險:直接劫持高權(quán)重網(wǎng)站可能會導(dǎo)致快速被發(fā)現(xiàn)和封鎖,通過多次跳轉(zhuǎn),分散了被檢測和封鎖的風(fēng)險。

2.流量稀釋和掩蓋

流量稀釋:操作者可能希望通過多次跳轉(zhuǎn)來稀釋和掩蓋惡意流量的來源,從而避免觸發(fā)安全系統(tǒng)的警報。

流量混淆:這種方式可以使流量的來源更加混淆,增加分析和識別的難度。

3.規(guī)避搜索引擎處罰

降低風(fēng)險:直接從低權(quán)重站點跳轉(zhuǎn)到高權(quán)重站點,再跳轉(zhuǎn)到目標(biāo)站點,可以規(guī)避搜索引擎對直接跳轉(zhuǎn)和鏈輪的檢測和處罰。

多重驗證:通過多重跳轉(zhuǎn),操作者可以利用不同網(wǎng)站的權(quán)重和信譽(yù),逐步提高目標(biāo)網(wǎng)站的排名,而不直接暴露目標(biāo)網(wǎng)站的惡意行為。

如何防范黑客攻擊與網(wǎng)站劫持?

(1)保持軟件更新:及時更新CMS、插件和主題,修補(bǔ)已知漏洞。

(2)強(qiáng)密碼策略:使用復(fù)雜密碼,并定期更換。

(3)安全插件:安裝并配置安全插件,防止常見攻擊。

(4)定期監(jiān)控:定期檢查網(wǎng)站文件和數(shù)據(jù)庫,發(fā)現(xiàn)并刪除可疑內(nèi)容。同時使用網(wǎng)絡(luò)安全工具監(jiān)控流量,識別異常跳轉(zhuǎn)行為。

(5)備份和恢復(fù):定期備份網(wǎng)站數(shù)據(jù),以便在攻擊后能夠迅速恢復(fù)。

結(jié)語

黑帽SEO通過各種手段劫持網(wǎng)站,以提升目標(biāo)網(wǎng)站的搜索引擎排名。了解這些手段和案例,有助于我們采取有效的防范措施,保護(hù)自己的網(wǎng)站免受黑帽SEO的侵害。

保持軟件更新、使用強(qiáng)密碼策略、安裝安全插件、定期監(jiān)控和備份網(wǎng)站數(shù)據(jù),是防范網(wǎng)站劫持的有效方法。

最后,我猜測此類黑帽SEO的成本應(yīng)該也非常高,因為我基本只看見一些非法的不便于推廣的網(wǎng)站使用,例如adult、gamebling、drug等。如果成本不高,就不會僅經(jīng)常在特殊行業(yè)出現(xiàn)了。

掃描二維碼推送至手機(jī)訪問。

版權(quán)聲明:本文由【平哥SEO學(xué)堂】整理發(fā)布,如需轉(zhuǎn)載請注明出處。